Những virus đình đám trên Mac OS X

- Mã độc tấn công Mac OS qua Microsoft Office

- Phát hiện 3 lỗ hổng bảo mật nghiêm trọng trên Mac OS X

- Cài đặt và sử dụng macOS Sierra

- Những tính năng ẩn thú vị trên macOS

- Chạy ứng dụng Windows trên Mac

Trên Windows, mỗi ngày có đến 200.000 loại mã độc mới được phát hiện, nhưng trên macOS (tên cũ là Mac OS X hoặc OS X) thì mã độc tấn công hệ điều hành này hiếm hơn.Tuy nhiên, mức độ nguy hiểm cũng không hề thua kém virus trên Windows PC. Sau đây là những mã độc “đình đám” nhất trên hệ điều hành macOS .

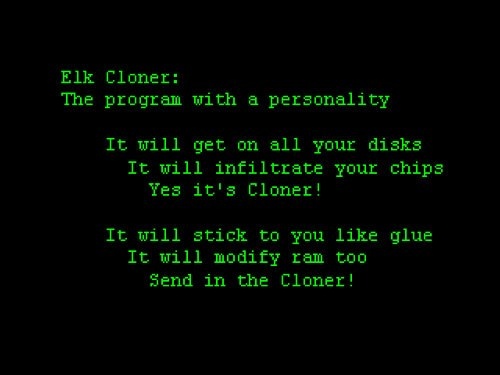

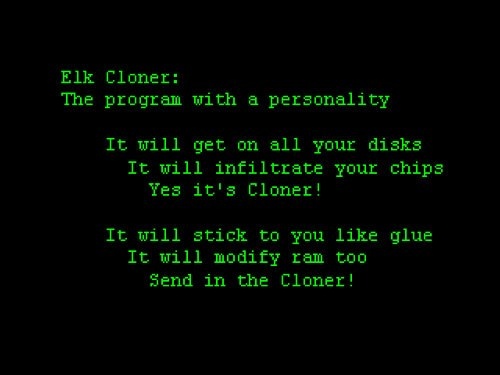

Elk Cloner (1982)

Ít ai ngờ rằng, virus máy tính đầu tiên trên thế giới bị phát hiện không phải trên hệ điều hành Windows mà là trên máy tính Apple II. Mà điều bất ngờ hơn nữa là người “phát minh” ra virus đầu tiên cho máy tính lại là cậu bé 15 tuổi có tên là Richard Skrenta. Skrenta đã dành cả một kỳ nghỉ đông để tìm ra cách bẻ khóa chiếc máy vi tính Apple II của cậu để tìm ra đoạn mã cần thiết nhằm khởi động chức năng tự động hiển thị các lời châm chọc trên màn hình.

Kết quả là Skrenta đã “phát minh” ra một loại virus mà ngày nay nó được biết đến bằng tên gọi “boot sector virus”. Mỗi khi PC khởi động Elk Cloner sẽ tự động chép một bản sao của nó vào trong bộ nhớ hệ thống. Nếu người dùng cho một chiếc đĩa mềm sạch 5,25 inch vào hệ thống và sử dụng lệnh “catalog” để xem danh mục tập tin lưu trên đĩa thì họ cũng đã vô tình mở cửa cho phép virus Elk Cloner lây nhiễm lên đĩa. Chiếc đĩa này sau đó được chuyền tay sử dụng hết người này đến người khác. Đó là cách chính là Elk Cloner phát tán rộng.

|

| Dòng “châm chọc” của virus Elk Cloner trên Apple II. |

Renepo (2004)

Theo thông tin về các chủng loại mã độc trên Mac của hãng bảo mật ESET tại địa chỉ www.eset.com/int/mac-malware-facts , thì virus đầu tiên được viết riêng cho Mac OS X lại xuất hiện vào năm 2004.

Renepo, còn được biết đến với tên gọi Opener, là một loại sâu dòng lệnh (shell script worm) với hàng loạt “vũ khí” để tấn công máy tính. Nhờ sự trợ giúp của Renepo, hacker có thể dễ dàng đánh cắp dữ liệu cá nhân được lưu trên máy tính Mac OS X. Thậm chí, virus này còn có thể tắt chức năng tự động cập nhật của hệ thống, vô hiệu hóa tường lửa và thay đổi mật khẩu quản trị của hệ điều hành.

|

| Giao diện tấn công của virus Renepo. |

Mặc dù khá nguy hiểm nhưng Renepo lại không thể lây nhiễm qua Internet, nếu muốn cài virus này vào máy, hacker phải tiếp cận được máy tính và chép thủ công virus vào ổ đĩa. Do đó, nó không gây nhiều thiệt hại cho người dùng.

Leap (2006)

Nếu Renepo không gây nhiều thiệt hại cho người dùng máy Mac vì khả năng lây nhiễm và tấn công kém thì Leap lại hoàn toàn khác. Có thể nói, cuộc tấn công của Leap vào năm 2006 vào mạng lưới người dùng Mac OS X đã khiến cho thế giới thay đổi lại suy nghĩ và khẳng định rằng “virus cho Mac là có thật”.

Virus Leap có khả năng lây lan nhanh thông qua phần mềm tán gẫu iChat tích hợp sẵn trên Mac OS X. Chúng có thể tự chuyển tiếp (forward) bản sao của mình dưới dạng file có tên “latestpics.tgz” tới các địa chỉ nhắn tin mà nó tìm thấy trong danh bạ liên lạc của máy bị nhiễm. Nếu người nhận mở file này, virus sẽ được kích hoạt và bắt đầu cài đặt dưới lớp “vỏ” ngụy trang là một biểu tượng file ảnh dạng JPEG vô hại.

|

| File ảnh “giả” chứa mã độc Leap trên Mac OS X. |

Hãng bảo mật Anh Sophos cho rằng virus Leap có nguồn gốc từ một trang web của người sử dụng hệ điều hành Apple. Nó được ngụy trang dưới dạng một bản nâng cấp phần mềm (update). Thực tế virus này không thực sự nguy hiểm, nhưng chính nó đã đánh dấu lần đầu tiên một chương trình tấn công thực thụ nhắm vào nền tảng vốn được xem là an toàn, miễn nhiễm với virus.

BadBunny (2007)

Ngoài việc được xếp vào loại sâu macro nguy hiểm có thể hoạt động được trên mọi nền tảng từ Windows, Linux cho đến Mac, BadBunny còn được mệnh danh là malware tài chính đầu tiên được tạo ra để lây nhiễm vào các hệ thống máy tính Mac. Ngoài phiên bản gốc, BadBunny còn được giới tội phạm mạng tạo ra các biến thể dành cho Windows và trojan OSX/RSPlug.

BadBunny được viết dựa trên ngôn ngữ lập trình StarBasic của OpenOffice. Máy tính Mac sẽ bị nhiễm virus sau khi truy cập vào một file dữ liệu chứa mã độc có tên badbunny.odg. Lúc này, hệ thống sẽ tự động tải về một file ảnh chứa nội dung khiêu dâm.

Jahlav (2007)

Cũng trong năm 2007, virus Jahlav (tên gọi khác là RSPlug) được phát tán tràn lan trên các hệ thống Mac. Sau khi xâm nhập vào máy tính, virus này sẽ thực hiện việc thay đổi các thiết lập của DNS khiến cho việc truy cập mạng khó khăn, thậm chí mất kết nối Internet.

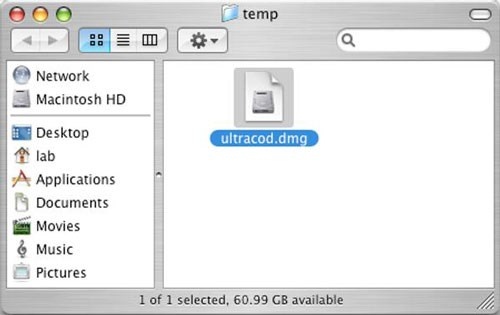

Có nhiều kiểu phát tán virus Jahlav được hacker sử dụng nhằm đánh lừa người dùng, tuy nhiên phổ biến nhất là chèn và làm hiện thông báo máy tính còn thiếu phần mềm giải mã để có thể xem được video (hacker thường chèn vào các trang web khiêu dâm). Sau khi tải file phần mềm giả mạo (dạng .DMG) này về và chạy thì người dùng vô tình “mở cổng” để virus Jahlav xâm nhập vào máy tính. Dấu hiệu nhận biết máy tính nhiễm virus Jahlav là máy tính liên tục xuất hiện các pop-up với nội dung khó chịu quấy rầy người dùng.

|

| Virus Jahlav ấn danh trong gói phần mềm có tên UltraCod. |

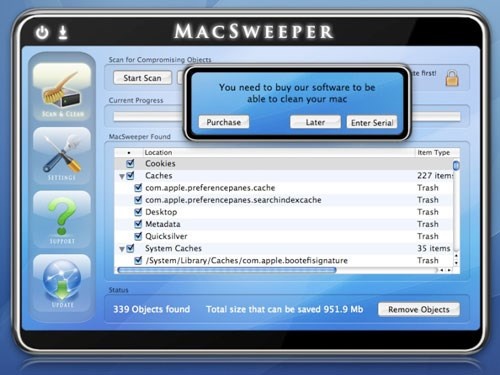

MacSweep (2008)

Không chỉ nổi đình nổi đám trong năm 2008 mà malware quảng cáo MacSweep còn được duy trì cho đến hiện tại với nhiều thủ đoạn phát tán tinh vi hơn. Chiêu thức chủ yếu là hiện thông báo dạng pop-up trên trình duyệt về việc máy tính bị nhiễm virus hoặc bị gặp lỗi nặng, cần được sửa chữa. Thông báo giả này khiến cho nhiều người dùng tin và dẫn đến việc nhấn vào để tải về một file công cụ chứa trojan Gida-B và từ đó máy tính sẽ bị hàng chục cửa sổ quảng cáo làm phiền.

Để loại bỏ các quảng cáo này, người dùng chỉ có hai lựa chọn là cài lại hệ điều hành hoặc bỏ tiền mua bản quyền của ứng dụng mà thông báo của mã độc gợi ý.

|

| Giao diện của MacSweeper với thông báo mua bản quyền. |

Boonana (2010)

Đây là một loại trojan được viết dựa trên nền Java, có thể hoạt động được trên Mac, Linux và cả Windows. Trojan này được phát tán thông qua trình duyệt web với thông báo gây tò mò “Is this you in this video?” (có phải video của bạn ở đây không?). Nếu nhấn Yes, Allow hoặc Run thì máy tính sẽ tải về trojan Boonana.

Nếu chấp nhận tải về gói phần mềm dạng Java thì máy tính của bạn trở thành nơi trú ẩn của trojan. Đồng thời trojan này sẽ thay đổi những thiết lập của hệ thống và mở cửa hậu cho hacker chiếm quyền điều khiển máy tính.

|

| Gói phần mềm dạng Java sẽ được tải về máy tính nếu người dùng chấp nhận. |

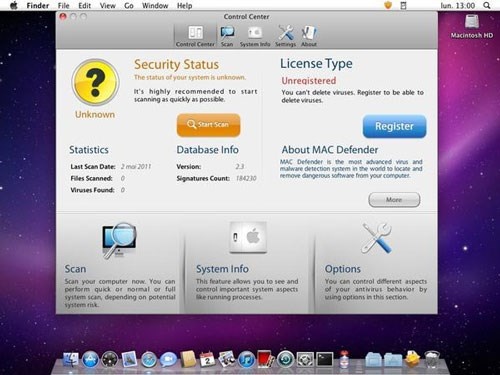

MacDefender (2011)

Với thiết kế khá hoàn hảo, MacDefender được đánh giá là một trong những loại malware nguy hiểm trên Mac OS X.

MacDefender giả danh là một chương trình bảo mật với thông báo yêu cầu người dùng tải về phần mềm với đường link đi kèm. Nếu vì thông báo giả này mà người dùng chấp nhận tải và cài đặt phần mềm vào máy Mac sau khi khai báo password thì hacker sẽ có được mật khẩu quản trị của máy và tha hồ tung hoành trên máy tính của nạn nhân.

Ngay sau đó, Apple đã phát hành các bản cập nhật lớn để khắc phục những lỗ hổng và giúp người dùng tránh khỏi MacDefender nhưng nỗi khiếp đảm của những người dùng máy Mac bị mã độc này tấn công vẫn còn hiện hữu.

|

| Giao diện của phần mềm bảo mật giả mạo MacDefender. |

Flashback (2011/2012)

Phiên bản Flashback đầu tiên phát hiện vào năm 2011 với số lượng máy tính Mac bị nhiễm ngày càng nhiều và kéo dài cho đến năm 2012 với tổng số máy nhiễm lên đến 600.000. Theo số liệu của Dr.Web thì vào khoảng đầu tháng 4/2012, có đến 57% máy Mac bị nhiễm Flashback là ở Mỹ, 20% là ở Canada. Phần còn lại nằm ở các quốc gia khác trải rộng khắp thế giới.

Cách thức hoạt động của Flashback và các biến thể mới sau đó tương đối giống nhau, đó là tìm các phần mềm bảo mật có trên máy tính và vô hiệu hóa chúng. Nó giải mã các file plist của XProtectUpdater, một thành phần của XProtect dùng để cập nhật dữ liệu virus cho máy Mac, sau đó nó tắt chương trình này. Tiếp tục, nó tạo ra các máy chủ botnet và bắt đầu quá trình xác nhận với các máy chủ để tạo một mạng lưới botnet rộng khắp. Người dùng có thể bị nhiễm botnet này khi truy cập vào các trang web chứa mã độc

|

| Bản đồ các quốc gia bị Flashback gây ảnh hưởng nghiêm trọng. |

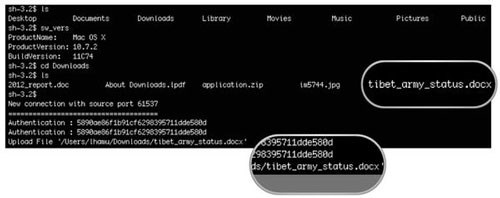

Lamadai, Kitm và Hackback (2013)

Trong năm 2013, một loại trojan cửa hậu có tên là Lamadai khiến cho không ít các tổ chức phi chính phủ lao đao. Mục tiêu của trojan này là tấn công vào các tổ chức phi chính phủ (Non-Governmental Organizations) của Tây Tạng nhờ vào việc khai thác những lỗ hổng của Java.

|

Cũng trong năm này, hai loại virus khác là Kitm và Hackback cũng được tạo ra để tấn công vào Diễn đàn Tự do Oslo để đánh cắp thông tin quan trọng.

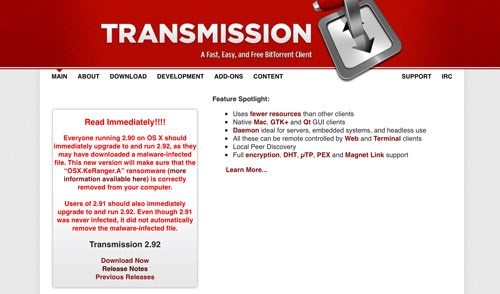

KeRanger (2016)

KeRanger là một loại ransomware (mã độc tống tiền) nhắm đến người dùng Bitcoin. Mã độc này lây nhiễm vào chương trình Transmission 2.90 (được dùng để tải và chia sẻ file torrent). Khi người sử dụng cài bản Transmission này vào máy Mac, mã độc sẽ lập tức được kích hoạt. Nó sẽ âm thầm chạy trên hệ thống trong ba ngày rồi mới kết nối với máy chủ qua mạng ẩn danh Tor và bắt đầu mã hóa dữ liệu trong máy. Sau khi hoàn tất quá trình mã hóa, KeRanger gửi thông báo yêu cầu nạn nhân trả 1 bitcoin (tương đương 400 USD) nếu muốn chuộc lại các dữ liệu của mình.

|

| Thông báo chính thức của Transmission về việc mã độc KeRanger đang lây nhiễm qua ứng dụng này. |

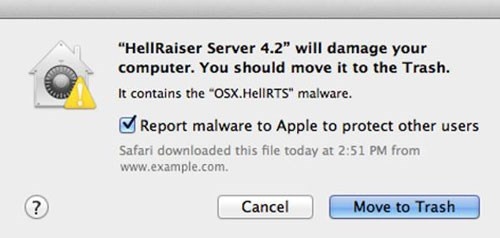

Năm 2009, lần đầu tiên Apple tích hợp công cụ nhận diện và loại bỏ virus trên hệ điều hành Snow Leopard. Đây là động thái tích cực sau nhiều lần bị tấn công khiến cho nền tảng Mac vốn an toàn trở nên nguy hiểm. Cho đến thời điểm hiện tại, chức năng chống mã độc của OS X (mới nhất là macOS Sierra) ngày càng được cập nhật, cải tiến với nhiều thuật toán nhận diện mạnh mẽ hơn.

|

PC World VN 09/2016

Nguồn tin: www.pcworld.com.vn

Ý kiến bạn đọc

Những tin mới hơn

Những tin cũ hơn